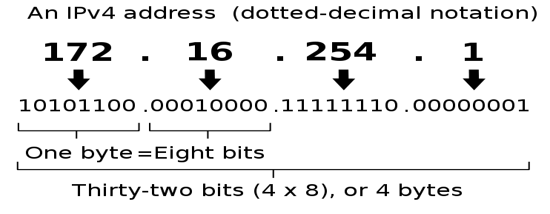

Listar permisos rwx en octal

Estamos acostumbrados a ver los permisos de los archivos con el comando ls -l con la típica representación de rw-r–r– y generalmente hago la traducción a octal 644 en forma mental. Pero si necesitamos desplegarlos en octal, tenemos a nuestra disposición el…Read More »